Informasi terbaru buat teman-teman yang mempunyai server Windows, baik itu Windows server 2012 R2, Windows server 2016 harus memperhatikan ransom varian baru ini. Walaupun varian terdahulunya bisa di atasi, namun kini varian terbaru lebih ganas lagi.

Lockbit adalah ransomware program yang tujuannya melakukan enkripsi file yang ada di server dan file tersebut di lock (kunci) agar tidak dapat diakses. Para oknum yang mendesain ransomware ini bertujuan untuk memeras para korban, berharap korban ketakutan dan membayar sejumlah uang (cukup besar) ke pelaku agar bisa di decrypt file korban ini.

Varian yang kita bicarakan saat ini adalah varian Lockbit yang mengubah file kamu berubah menjadi ekstensi .lockbit di semua filenya. Hingga saat ini, berbagai antivirus dan antimalware ternyata masih belum ampuh untuk memblokir varian Lockbit ransomware ini.

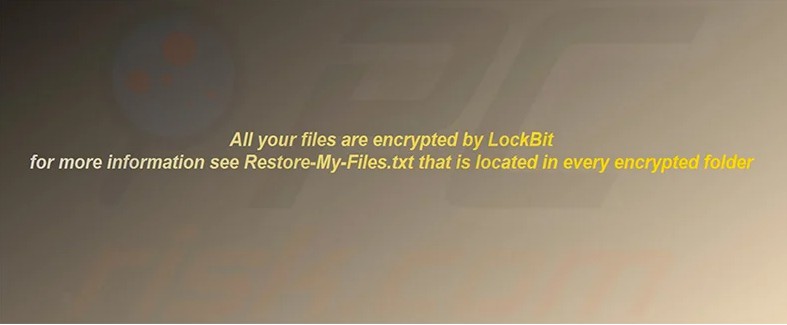

Selain itu, efek yang ditimbulkan wallpaper kita berubah menjadi embel-embel wallaper yang intinya komputer kita sudah terkena Lockbit.

Selain itu, varian ransomware jenis baru ini kini bisa cepat menyebar dalam network yang sama. Jadi jangan heran kalau komputer dalam 1 network kamu bisa kena dengan cepat.

ESET File Security Tembus

Bahkan dengan memasang antivirus yang harganya tergolong enterprise seperti ESET File Security pun tidak bisa berkutik banyak. Karena nyatanya walaupun ada ESET File Security, tetap saja ransomware tersebut tembus kok.

Disable SMB1

Hingga saat ini belum ada cara efektif untuk menghentikan perkembangan dari Lockbit ransomware varian terbaru Maret 2020 ini. Namun dari karakteristik yang dipelajari dan sumber penyebarannya, kemungkinan besar ransomware ini menyebar lewat SMB protokol.

Ada baiknya kita disable SMBv1 di Windows Server atau komputer dan laptop kamu terlebih dahulu untuk tindakan pencegahan. Buka Power Shell dan run sebagai Administrator.

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Dibutuhkan restart server untuk apply fungsi disable SMB1.

Ubah Port RDP

Pencegahan yang kedua adalah dengan merubah default port Remote Desktop Login. Secara default, port RDP menggunakan 3389, oleh karena itu kita ubah menjadi apapun itu selain port default.

Bagaimana cara merubah port Remote Desktop? Pastikan kamu login sebagai account dengan hak akses admin, kemudian ikuti panduan merubah port RDP Microsoft ini.

Gunakan Password Strong Complex

Hal lainnya untuk mencegah ransomware ini adalah pastikan untuk menggunakan password yang kuat dan kompleks. Indikasi password yang kuat yaitu adalah kombinasi dari huruf besar, huruf kecil, angka, dan simbol disertai dengan minimal 16 digit karakter dan tidak berbentuk kata yang mudah ditebak.

Selalu Backup Berkala

Sayangnya sebagus apapun sistem server yang kamu miliki jika tidak ada backup sama saja bohong. Pastikan kamu punya backup secara berkala agar menghindari hal yang tidak diinginkan.

Backup berkala biasanya 3 hari sekali, 6 hari sekali, atau bahkan setiap hari lebih bagus, karena availability yang tinggi.

Pastikan Windows Update up to date

Hal terkahir adalah pastikan windows update server atau komputer kamu selalu di up to date. Karena sangat krusial jika membiarkan server atau komputer kamu yang selalu terhubung ke internet tidak menggunakan patch Windows Update paling terbaru.

Kita tidak pernah tahu ancaman di luar sana, namun pihak tim Windows sudah pasti melakukan research beberapa bulan sebelumnya untuk mengantisipasi kejadian yang mungkin buruk terjadi pada pelanggan Windows.

Baca juga : Segera update Windows Servermu CVE-2020-1472